作为一款基于FreeBSD平台的免费开源软件发行版,pfSense专注于提供企业级防火墙和路由器功能,致力于为家庭网络、小型企业乃至大型组织带来强大的网络安全和路由解决方案。

pfSense核心功能详解

防火墙和路由器功能:实现状态数据包检测(SPI)及网络地址转换(NAT)。

VPN支持:提供OpenVPN、IPsec和WireGuard协议的安全远程访问能力。

流量整形(QoS):优先保障关键应用程序的带宽资源分配。

入侵检测和预防:整合Snort与Suricata工具进行实时安全监控。

DNS和DHCP管理:充当高效的DNS解析器和动态主机配置协议服务器。

高可用性和负载平衡:确保网络冗余机制并优化流量分发效率。

强制网络门户和认证:适用于公共Wi-Fi及访客网络的访问控制管理。

重要提示:由于pfSense未官方支持ARM架构平台,用户必须依赖虚拟化技术(如QEMU)来实现其运行。

树莓派部署pfSense的优势与适用场景

高度定制与灵活应用

pfSense的开源特性支持自定义脚本、软件包及第三方集成扩展。

树莓派平台兼容多种网络工具,包括Pi-hole、WireGuard和OpenVPN。

可灵活配置用于物联网安全防护、家庭网络加固或小型办公室VPN部署。

轻量级路由和防火墙方案

适用于基础网络安全防护、DNS过滤及流量整形需求。

在低流量环境如家庭自动化或智能家居安防中表现优异。

支持VPN设置以安全连接远程设备,提升网络可靠性。

备份防火墙与网络容错

可作为主防火墙故障时的辅助或备用解决方案。

适合紧急恢复场景或测试网络的快速部署需求。

在边缘计算环境中提供轻量级网络冗余保障。

树莓派运行pfSense的潜在限制分析

性能瓶颈:树莓派的ARM处理器及有限内存可能制约高吞吐量网络应用。

网络端口不足:双接口配置需额外USB转以太网适配器支持。

虚拟化开销:在QEMU等虚拟机环境运行pfSense会占用额外系统资源。

适用场景限制:最适合小型网络部署,而非大规模企业级应用。

真实世界应用场景解析

家庭网络安全加固

用户期望保护家庭网络免受网络攻击,管理带宽分配并拦截恶意流量。

中小企业及远程办公网络

小型办公室或远程工作者需经济高效的防火墙方案,以保护敏感数据并支持安全远程访问。

网络安全教育与培训

IT学员或专业人士可利用此环境测试防火墙规则、VPN配置及安全策略。

物联网与智能家居隔离

为多台物联网设备(如智能锁、摄像头)提供独立于主网络的安全隔离区。

低成本访客Wi-Fi门户

咖啡馆或共享办公空间等场景,需登录页面及带宽控制的访客Wi-Fi管理。

偏远地区边缘网络

农村社区或小型办公室需要基础网络功能,无需昂贵专用硬件支持。

树莓派运行pfSense的技术挑战

由于pfSense无法原生运行于ARM平台,必须借助QEMU或VirtualBox等虚拟机工具实现。QEMU仿真过程消耗大量资源,会降低网络任务的CPU可用性。在树莓派操作系统上虚拟化pfSense增加了配置和维护的复杂性。

硬件与软件需求清单

硬件需求

Raspberry Pi 5(推荐8GB/16GB内存版本以提升性能)。

存储设备:16GB/32GB Class 10及以上microSD卡。

网络扩展:至少一个USB转以太网适配器。

电源供应:官方Raspberry Pi 5V/3A USB-C电源适配器。

软件需求

64位树莓派操作系统(基于Debian架构)。

pfSense ISO镜像:从官网下载最新社区版(CE)x86_64架构ISO(因使用虚拟化技术)。https://www.pfsense.org/download/

虚拟机管理器:QEMU(轻量级设计,最佳适配树莓派操作系统)。

分步安装与配置指南

准备树莓派环境

安装树莓派操作系统并启用SSH远程访问功能:

虚拟机初始化设置

在终端执行以下命令:

sudo apt update && sudo apt upgrade -y

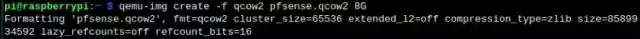

sudo apt install qemu-system-x86 qemu-utils bridge-utils -y创建虚拟硬盘用于pfSense安装:

qemu-img create -f qcow2 pfsense.qcow2 8G

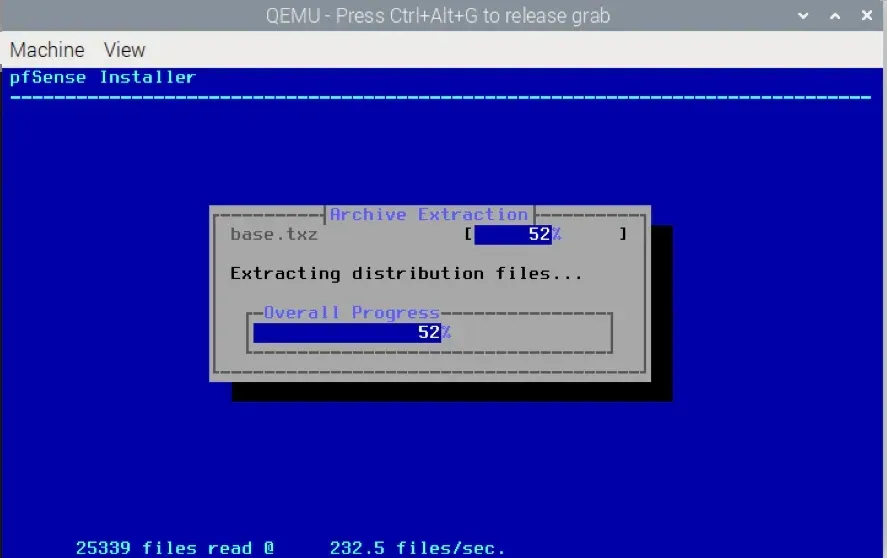

启动pfSense安装程序

运行QEMU命令加载ISO镜像:

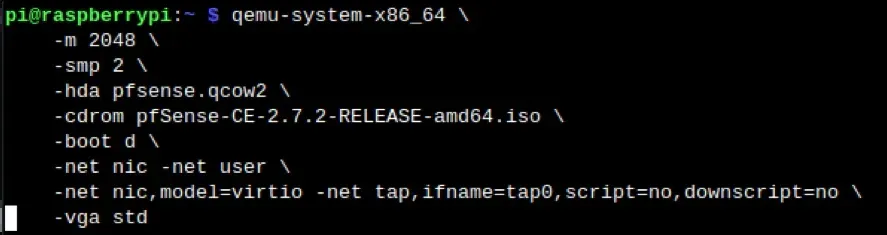

qemu-system-x86_64 \

-m 2048 \

-smp 2 \

-hda pfsense.qcow2 \

-cdrom pfSense-*.iso \

-boot d \

-net nic -net user \

-net nic,model=virtio -net tap,ifname=tap0,script=no,downscript=no \

-vga std参数说明:

-m 2048→ 分配2GB RAM(根据可用内存调整)。-smp 2→ 分配双CPU核心提升性能。-hda pfsense.qcow2→ 使用8GB虚拟磁盘。-cdrom pfSense-*.iso→ 加载安装ISO镜像。-boot d→ 从光盘启动安装程序。-net nic -net user→ 建立基础虚拟网络。-net nic,model=virtio -net tap,ifname=tap0,script=no,downscript=no→ 创建虚拟网桥。

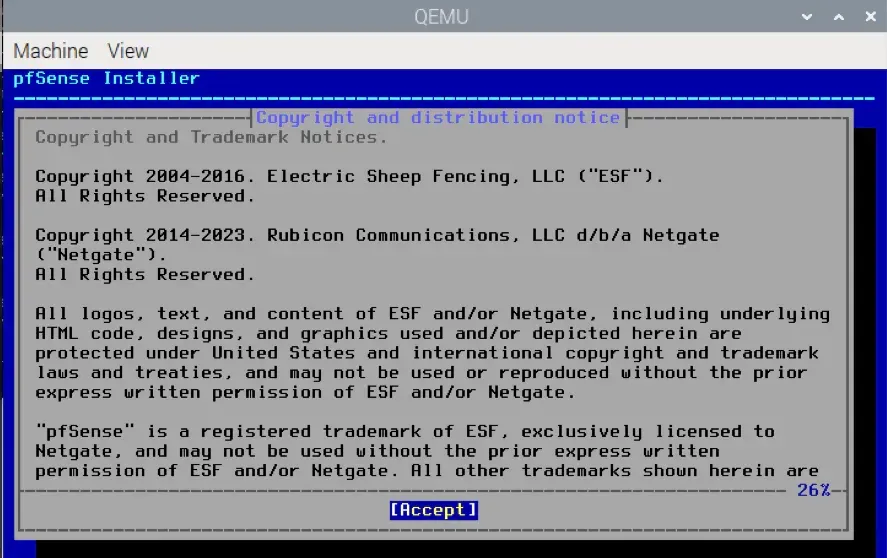

pfSense安装流程

遵循默认配置并选择目标磁盘完成安装。

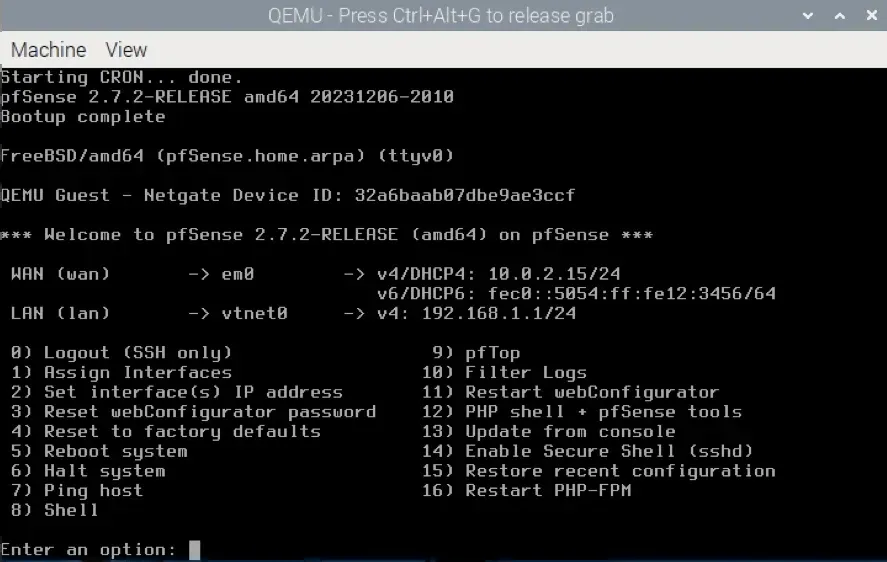

启动已安装的虚拟机

终端执行:

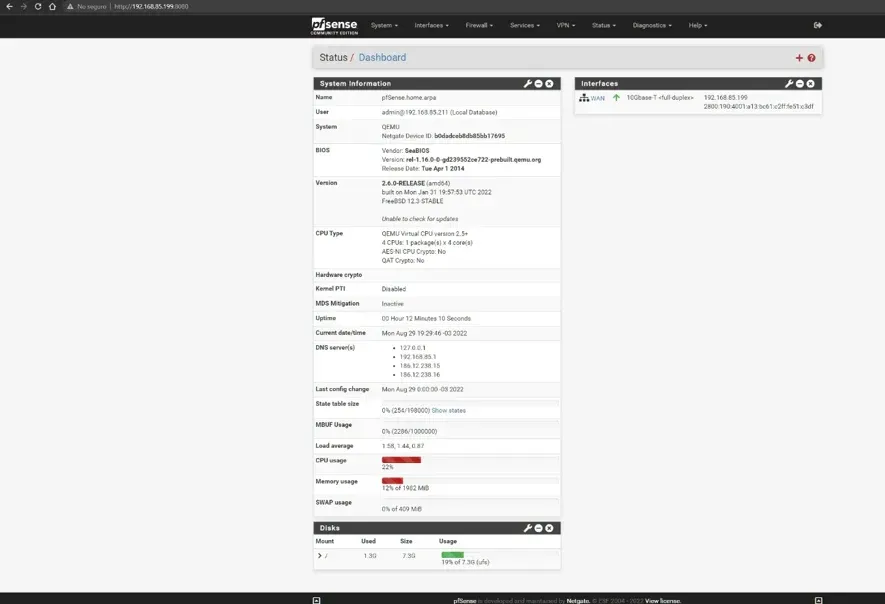

qemu-system-x86_64 -m 2048 -smp 2 -hda pfsense.qcow2 -boot d -net nic -net user -net nic,model=virtio -net tap,ifname=tap0,script=no,downscript=no -vga std访问Web管理界面

虚拟机运行后,通过浏览器访问http://192.168.1.1(默认LAN IP)。 登录凭证:用户名 admin,密码 pfsense。

高级配置技巧

✔ 分割隧道(选择性流量路由) 仅引导特定流量通过VPN,其余流量使用标准互联网连接,减少带宽占用并提升非VPN应用速度。 ✔ 多用户WireGuard VPN(多对端配置) 支持多用户(家庭或团队)同时连接VPN,适用于企业协作或多设备环境。 ✔ 动态DNS(应对公共IP变更) 在ISP动态分配IP场景下,确保VPN客户端稳定连接,无需静态IP支持。 ✔ 站点到站点VPN(网络互联) 通过WireGuard安全连接异地网络(如家庭与办公室),访问共享资源如文件服务器。 ✔ 并行多VPN运行 同时连接多个VPN服务商(工作与个人分离),实现流量分类管理。 ✔ VLAN分段(隔离物联网流量) 创建独立VLAN隔离VPN用户与本地设备,增强网络安全性。

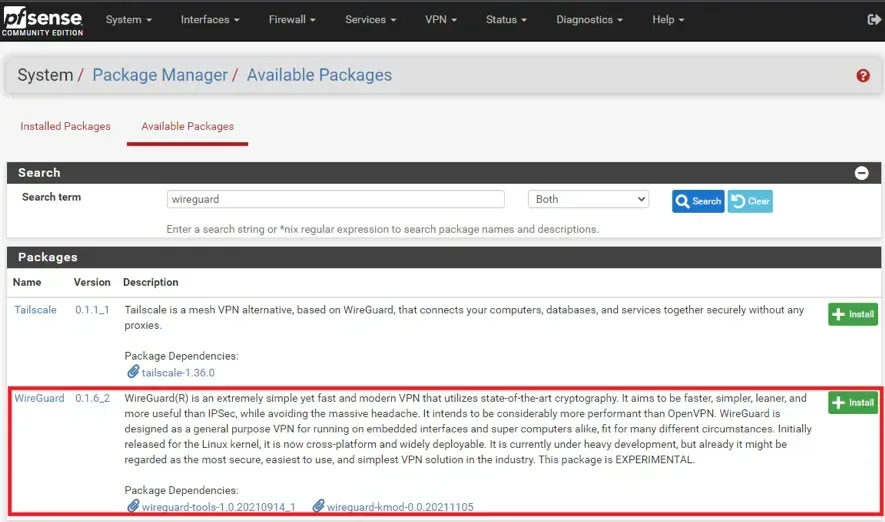

WireGuard VPN配置流程

安装组件:导航至

系统 > 软件包管理器 > 可用软件包,搜索并安装“WireGuard”。进入配置界面:安装完成后访问

VPN > WireGuard。

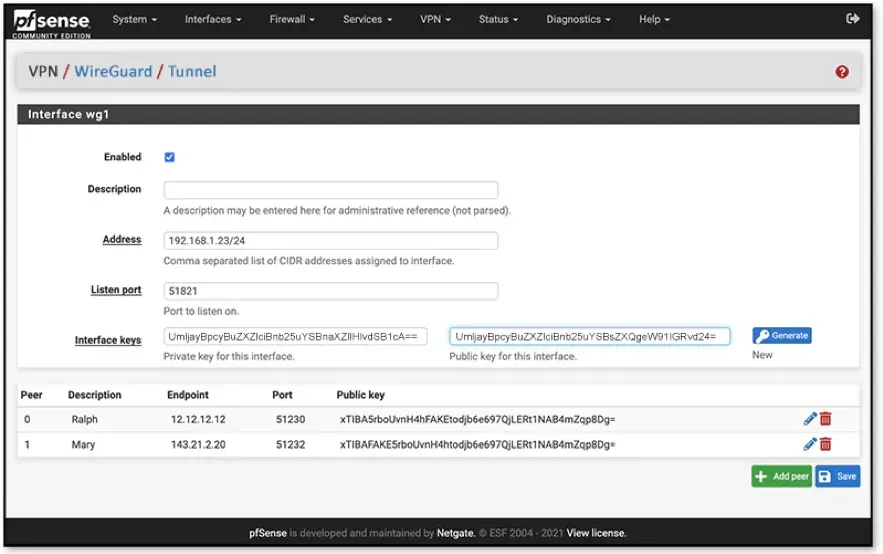

创建WireGuard隧道

路径:

VPN > WireGuard > Tunnels点击

+添加Tunnel配置参数:

启用 ✅

描述:WireGuard VPN服务器

监听端口:51820(默认)

接口密钥:点击生成公私钥对

Tunnel地址:

192.168.1.23/24(客户端子网)

保存并应用变更。

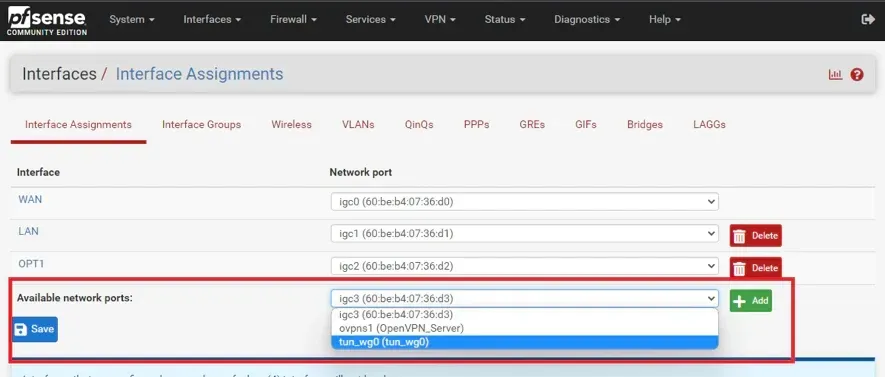

分配网络接口

路径:

Interfaces > Assignments添加WireGuard接口(wg0)

重命名为

WG_VPN,保存应用。

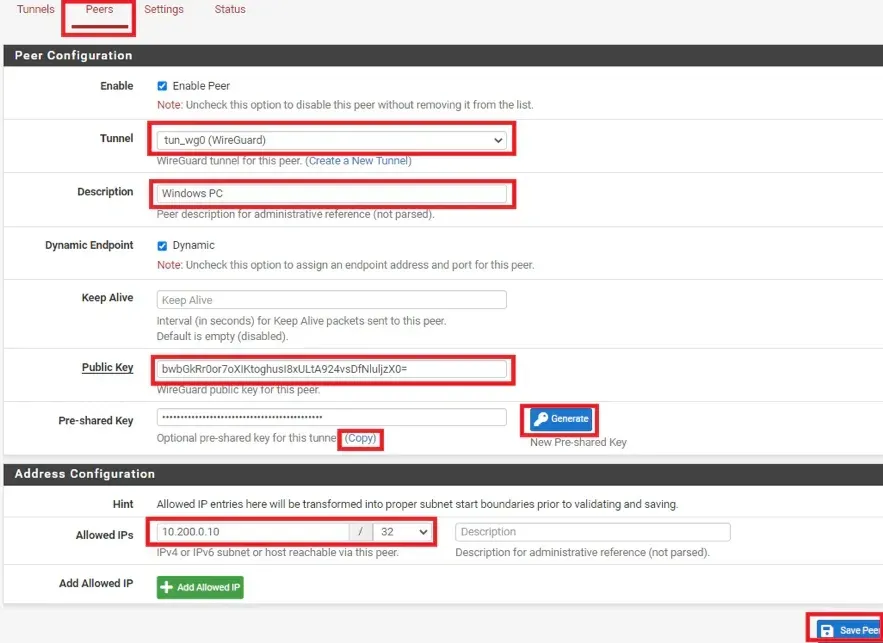

添加VPN客户端

路径:

VPN > WireGuard > Peers点击

+添加Peer设置参数:

启用 ✅

描述:客户端1(如笔记本电脑)

公钥:留空(后续在客户端生成)

允许的IP:

192.168.1.100/32(静态IP分配)Keepalive:25(维持NAT连接)

保存应用变更。 重要提示:需在防火墙规则中允许VPN流量通过。

树莓派性能优化策略

减少SD卡磨损:路径

System > Advanced > Miscellaneous,启用"RAM Disk for Logs"。降低CPU负载:优化QEMU启动命令,例如

taskset -c 1 qemu-system-x86_64。

潜在限制与应对

性能瓶颈:虚拟化层限制吞吐量。

技术门槛:需一定网络专业知识。

替代方案评估:根据需求选择专用硬件。

树莓派运行pfSense的价值评估

✔ 家庭实验环境及学习平台。 ✔ 基础防火墙与VPN部署。 ✔ 小型网络轻量级路由方案。 x 高速网络(>500 Mbps):虚拟化制约吞吐量。 x 企业级应用:性能不及专用pfSense设备。

结论

借助虚拟机在树莓派上部署pfSense,是预算有限场景下探索高级网络安全功能的理想途径。尽管无法媲美专用硬件的性能,但为家庭实验室、小型网络及教育环境提供了可行解决方案。本指南详细涵盖安装步骤、性能调优及WireGuard VPN等高级配置,同时指出虚拟化开销和硬件限制等挑战。对于高要求环境,建议考虑专业设备;然而此项目仍是提升网络技能和体验开源技术的宝贵实践。